WanaCry el Ransomware que ha colapsado al mundo

Wanna Cry, WanaCry, Wana Decrypt0r son varios de los nombres utilizados para referirse a lo que podría ser uno de los peores ataques informáticos masivos en la historia.

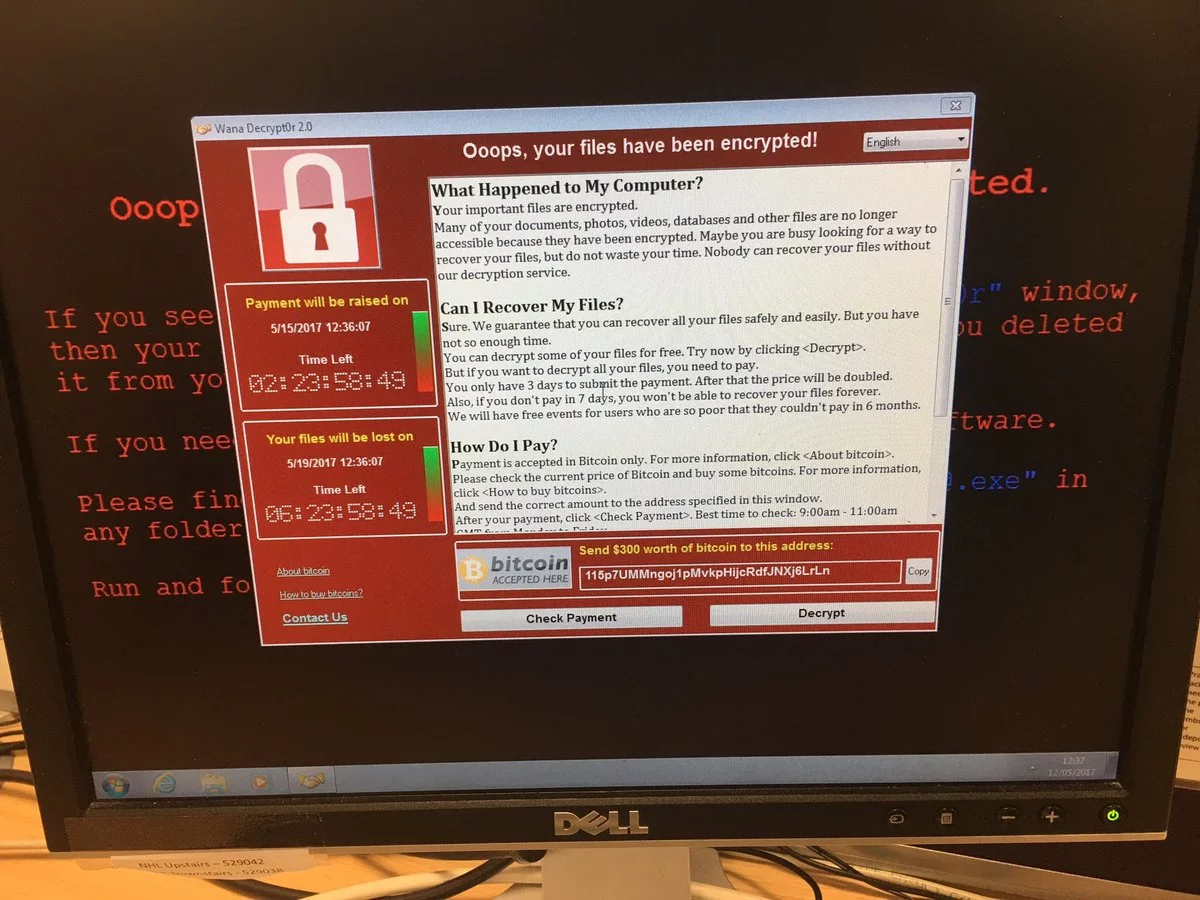

WanaCry es un Ransomware, un tipo de virus que afecta a los computadores con sistema operativo Windows (7, 8 y 10, además de sus ediciones de Servidores) este virus secuestra los archivos de los usuarios mediante el uso de la encriptación de manera que el usuario no pueda acceder a los datos e informaciones en sus archivos, para poder acceder a sus datos otra vez el Ransomware muestra una pantalla en la que le ofrece al usuario restaurar el acceso a sus archivos a cambio de un depósito de dinero (en este caso de unos $300 dolares) a la cuenta del atacante, además muestra una cuenta regresiva en la que al llegar a 0 eliminará de manera permanente los archivos del usuario haciendo de la situación aún más complicada.

Este virus informático se ha propagado mundialmente a través de varias redes empresariales, noticieros de todo el mundo informa de sistema colapsados en hospitales de Reino Unido, Telefonica en espana, Fedex y muchos otros en mas de 99 paises. el método de infección es hasta ahora desconocido sin embargo se presume puede ocurrir a través de correos electrónicos de desconocidos o a través de páginas web no seguras. Uno de los casos más comunes es el uso de correos electrónicos engañosos acerca de paquetes que serán entregados por Fedex o DHL, así como también de recepción de pagos de PayPal, Western Unión, entre otros.

Una vez el usuario ha sido infectado, el virus busca ciertos archivos y los encripta usando cifrado de 128 bits, además cambia la extensión del archivo por .WNCRY. Entre los archivos que el virus busca y encripta se encuentran:

.der, .pfx, .key, .crt, .csr, .p12, .pem, .odt, .ott, .sxw, .stw, .uot, .3ds, .max, .3dm, .ods, .ots, .sxc, .stc, .dif, .slk, .wb2, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .db, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cs, .cpp, .pas, .asm, .js, .cmd, .bat, .ps1, .vbs, .vb, .pl, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .rb, .java, .jar, .class, .sh, .mp3, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mp4, .3gp, .mkv, .3g2, .flv, .wma, .mid, .m3u, .m4u, .djvu, .svg, .ai, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .7z, .gz, .tgz, .tar, .bak, .tbk, .bz2, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .602, .hwp, .snt, .onetoc2, .dwg, .pdf, .wk1, .wks, .123, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc, .c, .h

¿Cómo Eliminar WanaCry?

De momento y aunque es posible eliminar o detener los procesos del virus, es poco probable que se pueda restaurar el acceso a los archivos que hayan sido encriptados.

Sin embargo la mejor opción en caso de una infección podría ser el formato del equipo afectado, esto implica que todos los datos del mismo serán borrados y no podrán ser recuperados.

Nunca ceda al atacante y envíe dinero, esto motiva a que este tipo de ataques sigan apareciendo y tampoco es seguro que usted obtenga acceso a sus archivo.

¿Cómo prevenir el ataque del virus?

Primeramente haga copias de seguridad de sus archivos importantes en discos externos, así si surge algún imprevisto usted podrá recuperar todos sus datos.

Luego es imprescindible mantener actualizado su equipo, el WanaCry hace uso de una vulnerabilidad que afecta a los computadores con Windows sin embargo esta vulnerabilidad ya fue reparada por Microsoft y lanzada en forma de parche descargable hace 1 mes.

Otras maneras de prevención incluyen el uso de Malware Antivirus que estén actualizados.

Por último, no abra ningún correo electrónico sospechoso, ni entre a páginas web que ofrezca software ilegal.

En: 13/05/17(08:27AM) por jcemp